Explicación de la vulnerabilidad de los procesadores Intel

Para empezar bien el año, nos hacemos eco de algo que va a traer cola, una vulnerabilidad encontrada en el diseño hardware de los procesadores Intel. Si bien este tema no es el típico para Sinologic, su extrema importancia nos obliga a tomar parte y al menos intentar aclarar algunos aspectos que se vienen dando a conocer.

Para empezar bien el año, nos hacemos eco de algo que va a traer cola, una vulnerabilidad encontrada en el diseño hardware de los procesadores Intel. Si bien este tema no es el típico para Sinologic, su extrema importancia nos obliga a tomar parte y al menos intentar aclarar algunos aspectos que se vienen dando a conocer.

La vulnerabilidad consiste en que un atacante puede acceder a toda la memoria de un ordenador, servidor, móvil, reloj, dispositivo, etc. que tenga un procesador afectado por dicha vulnerabilidad.

Aquí es donde viene uno de los grandes problemas ¿qué procesador está afectado por esta vulnerabilidad? Pues aunque inicialmente se había asociado a Intel, éste afirma que también son vulnerables otros fabricantes como AMD y ARM, así que prácticamente el 95% de los procesadores del mundo tienen este fallo.

Este fallo se puede corregir mediante un parche software en el núcleo del sistema operativo, pero tiene una pega: la aplicación del parche hace que el rendimiento se reduzca en torno al 30% (que no es poco).

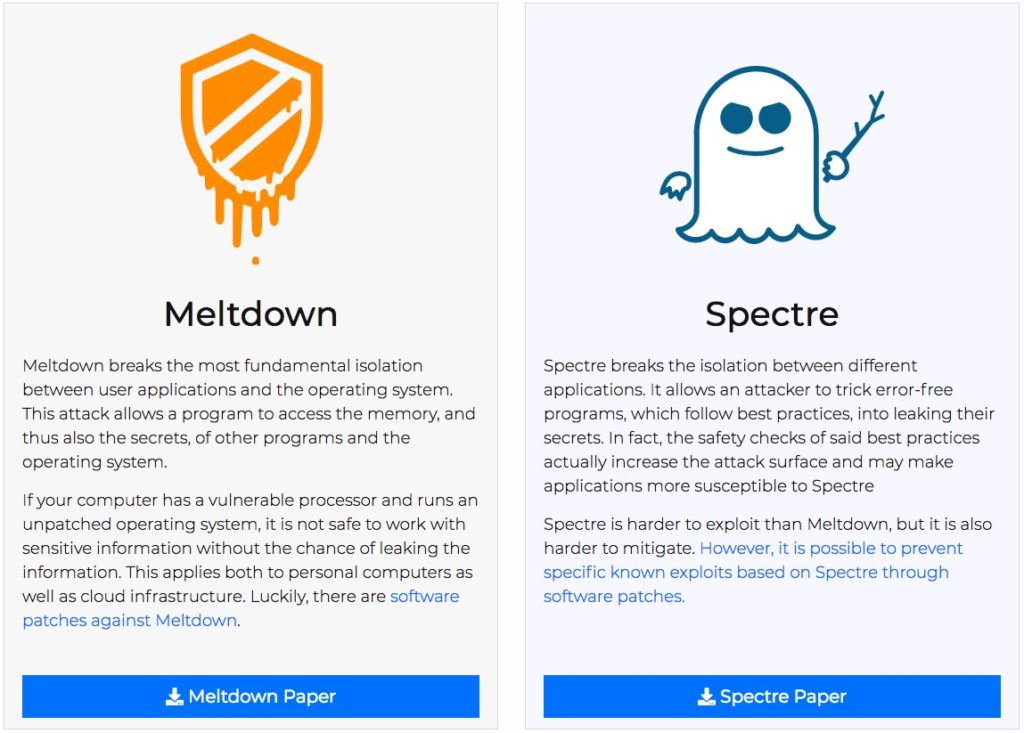

De momento ya han aparecido dos grandes exploits que vienen a confirmar que dicho bug existe: Meltdown y Spectre.

Desde cierto punto de vista, parece que el problema está ahí y que existe una decisión que tomar: seguridad o velocidad.

Si quieres seguridad, tienes que aplicar los parches, pero eso reduce el rendimiento. Si quieres rendimiento, tienes que saber que puedes ser atacado y el fallo no es poca cosa (contraseñas, cuentas, etc. están en memoria y son accesibles «fácilmente»).

Ejemplo gracias a @misc0110 (https://twitter.com/misc0110)

Pero no todo es tan sencillo como aplicar un parche:

Meltdown puede ser utilizado por cualquier persona mediante un script tonto.

Spectre en cambio es algo más difícil de utilizar pero es prácticamente imposible de solucionar con los procesadores actuales.

Imagina qué puede hacer un atacante en una máquina en la nube que está compartida por varias empresas. La cosa es mucho más seria de lo que parece.

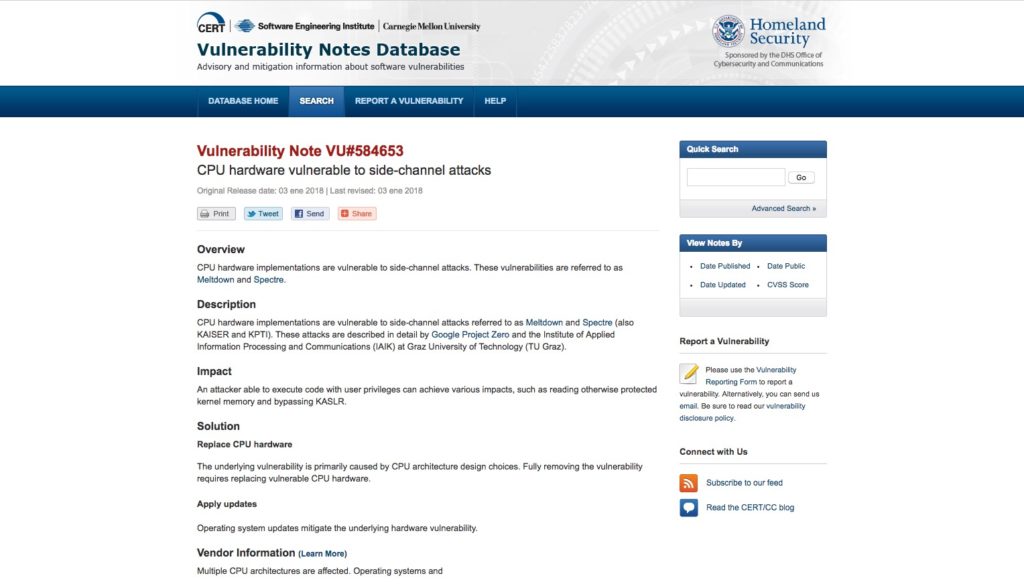

Para relajarnos, vamos a poner una captura de pantalla del informe de vulnerabilidad del Departamento de Seguridad Ciudadana de los EEUU y la solución que proponen:

En fin… empezamos bien el año. 😉

Gracias a @okercho por la información. 😉

Actualización:

Al parecer ya se empiezan a conocer cuanto empiezan a afectar a los procesadores de distintos fabricantes:

1) Intel: Le afectan todas las variantes de la vulnerabilidad. Igual para un usuario normal no se verá afectado, pero en servidores la cantidad de información propiciará los ataques y se verán expuestos muchos datos privados.

2) AMD: Tras analizar sus sistemas, ha reconocido que le afecta una variante de las que hay en versiones por debajo de los FX (incluido) pero por suerte no existe aún el exploit para aprovechar dicha vulnerabilidad. Así que AMD, aunque le afecta también esta vulnerabilidad, parece que el daño es menor. AMD asegura que los Ryzen no son vulnerables a este ataque. Aunque no se ha podido confirmar.

3) ARM: Le ocurre lo mismo que a AMD: Sobre el papel es vulnerable a un tipo de ataque.